はじめに

AWS でクラウドネイティブサービスとして NGFW が使えることをご存知でしょうか。

Cloud NGFW for AWS は、Amazon Web Services (AWS) のプラットフォーム上でパロアルトネットワークスの次世代ファイアウォール (NGFW) 機能を提供するサービスです。弊社が管理するマネージド クラウドネイティブ サービスとして、2022 年 3月から AWS Marketplace で提供を開始しています。

Cloud NGFW が提供するサービス

Cloud NGFW は App-ID、Threat Prevention、Advanced URL Filteringを提供しています。

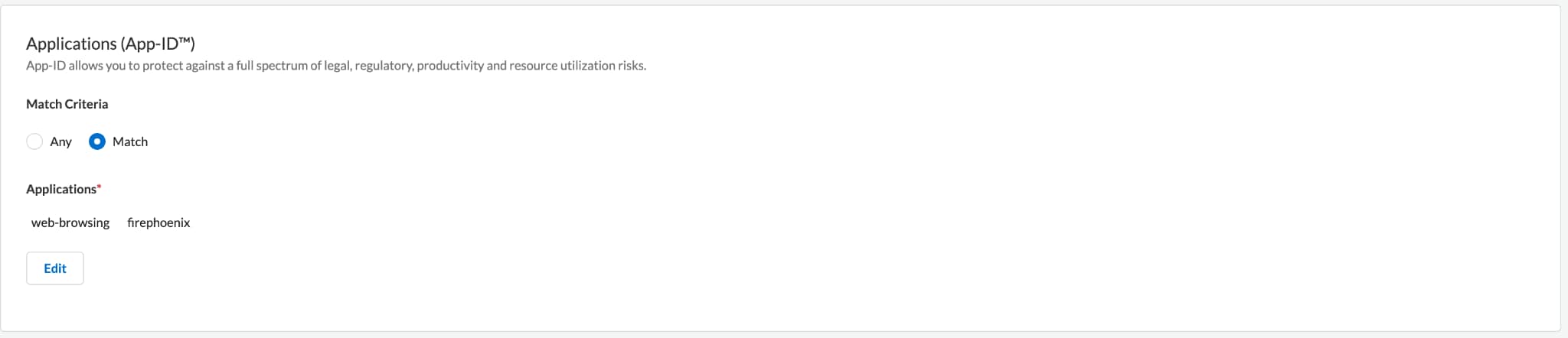

App-ID

レイヤー 3 やレイヤー 4 のプロトコルやポートにもとづく制御だけでなく、レイヤー 7 のアプリケーションを中心とする高度なアプリケーション識別により、きめ細かくトラフィックを制御します。

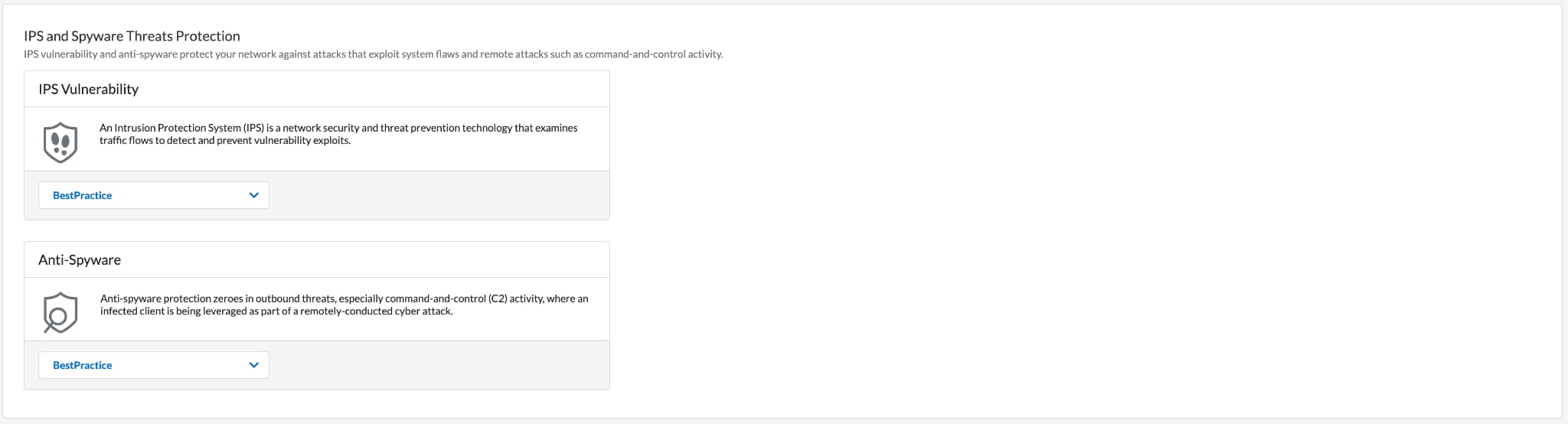

Threat Prevention

継続的に更新されるシグネチャを使い、脆弱性エクスプロイト、マルウェア、C2 通信から組織を自動的に保護します。

Advanced URL Filtering

インラインに実装されたディープラーニング検出で、Webベースの既知・未知の脅威をリアルタイムに防止します。とくに回避型の脅威に対しても有効な高度な保護機能を実現します。

Cloud NGFWとほかのクラウド提供型ファイアウォール (AWS Networks Firewall、VM-Series) が提供する機能の違いは、本稿「Cloud NGFW とほかのファイアウォール機能との比較」セクションで解説します。

Cloud NGFW の提供環境

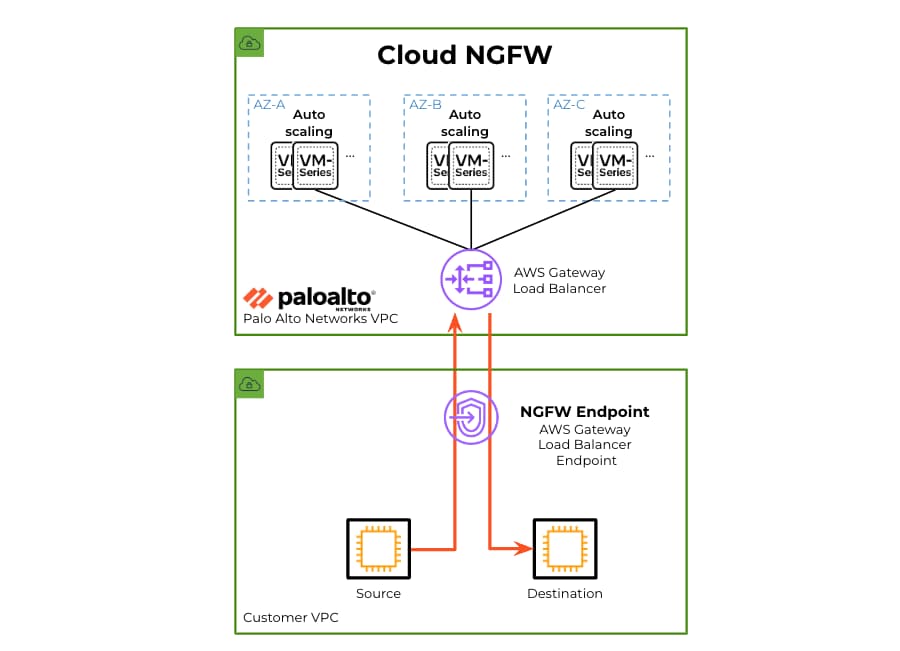

Cloud NGFW のリソースは、AWS の仮想プライベートクラウドである Amazon Virtual Private Clouds (VPC) 上で提供されます。レジリエンシー、スケーラビリティ、ライフサイクル管理が組み込まれたこのリソースは、複数の AWS アベイラビリティ ゾーンをまたいで、AWS リージョン内の異なる場所に分散しています。これによりほかのアベイラビリティ ゾーンで発生した障害から分離されます。これらのアベイラビリティ ゾーンは、同じ AWS リージョン内のほかのアベイラビリティーゾーンへ、低レイテンシーでネットワーク接続を提供します。

Cloud NGFW リソースは AWS Gateway Load Balancer を利用するサービスです。このリソースを使用するには、対象の AWS アベイラビリティ ゾーンごとに VPC に専用サブネットを構成し、サブネット上に Cloud NGFW エンドポイント (Gateway Load Balancer エンドポイント) を作成した後、VPC ルート テーブルを更新して、これらのエンドポイント経由でトラフィックを送信します。

Cloud NGFW コンポーネント

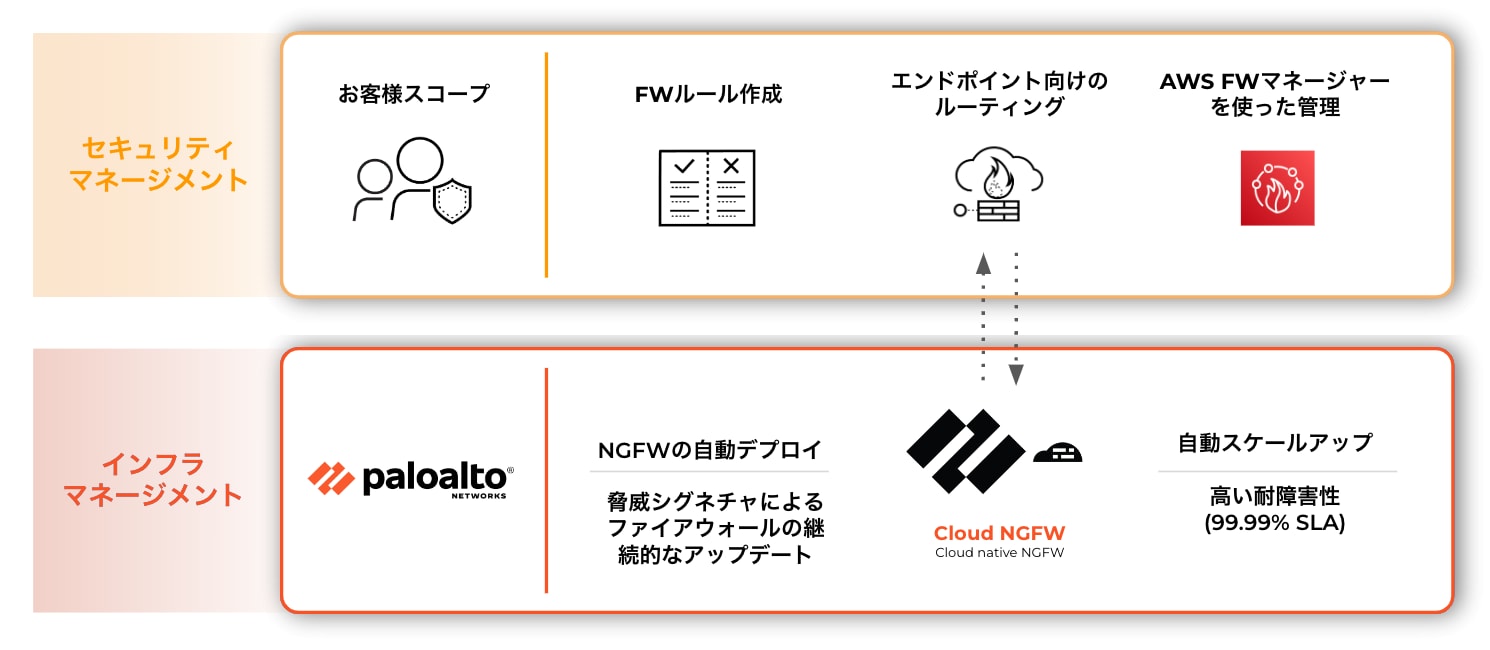

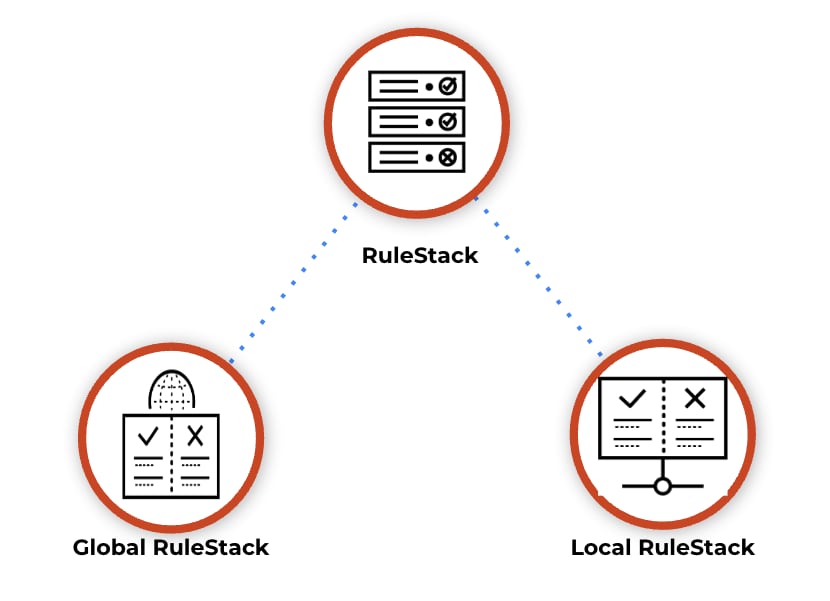

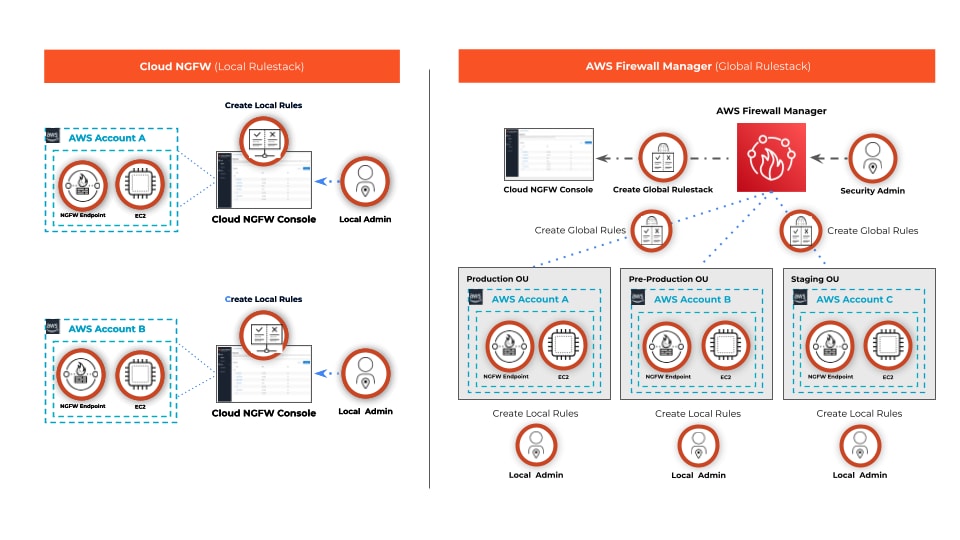

Cloud NGFW のコンポーネントには Rules、Security Services、Objects、Associated Firewalls などがあります。これらのコンポーネントをグループ化し、Rulestackで管理します。Rulestackには、Local RulestackとGlobal Rulestackの 2 つのタイプがあります。

[Local Rulestack]

AWS アカウントのローカル管理者として、AWSアカウント単位で Cloud NGFW に関連付けて管理できます。

[Global Rulestack]

AWS Firewall Manager の管理者として、複数の AWS アカウントを Cloud NGFW に関連付けて、統合的に管理できます。

Local Rulestack と Global Rulestack を組み合わせた階層モデルも構成できます。その場合、Global Rulestack で統合的に管理する共通のルールを定義し、Local Rulestack で個別のルールを定義します。

Rulestack に紐づくコンポーネント

[Rules]

Rules は、送信元と送信先の IP アドレス、送信元と送信先の FQDN、またはアプリケーションなどのトラフィック属性にもとづいて、拒否・許可を定義します。

[Security Services]

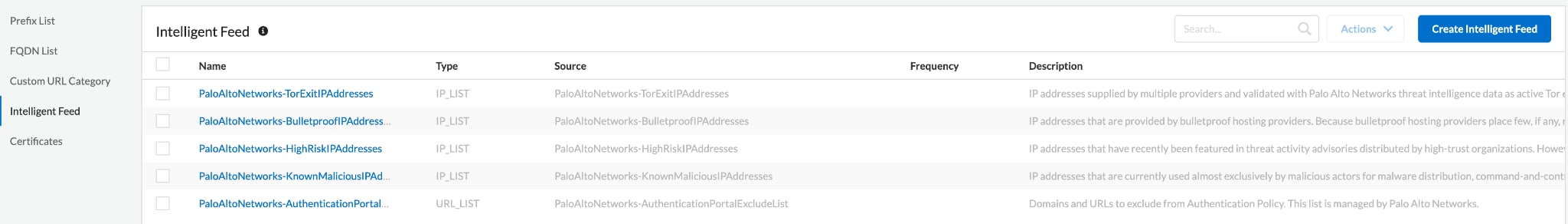

[Objects]

[Associated Firewalls]

Associated Firewalls は、Rulestack を Cloud NGFW リソースに関連付けます。Cloud NGFW リソースの構成では、NGFW エンドポイントの作成方法 (自動または手動) を選択する必要があります。手動を選択した場合は、指定したアベイラビリティ ゾーンに NGFW エンドポイントを手動で作成します。

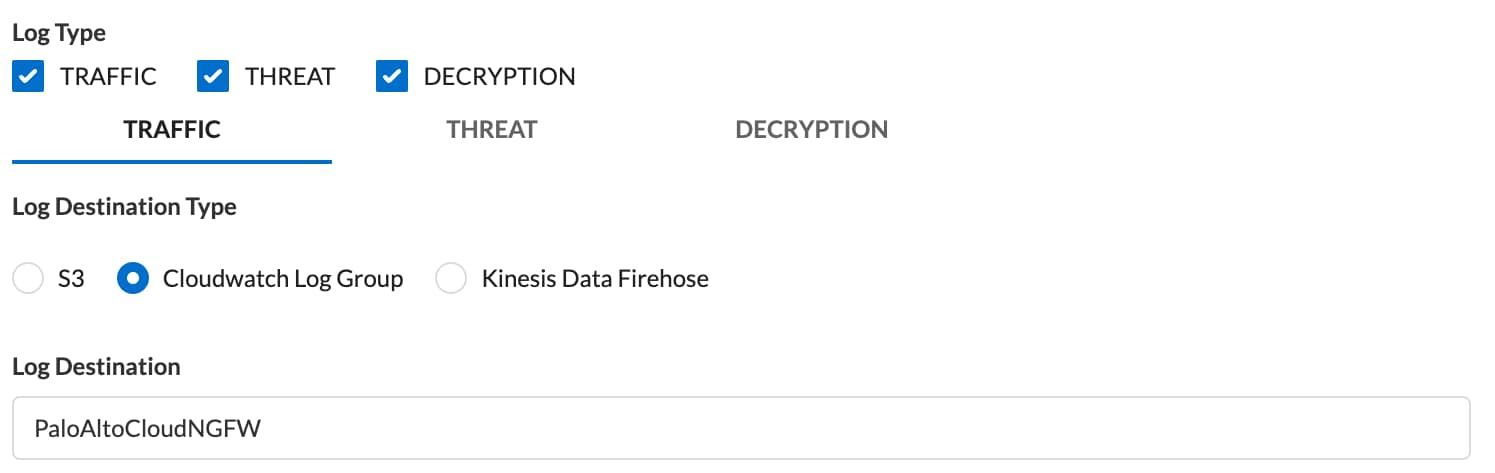

Logging は、Amazon Cloudwatch、Amazon S3、Amazon Kinesis と連携可能です。

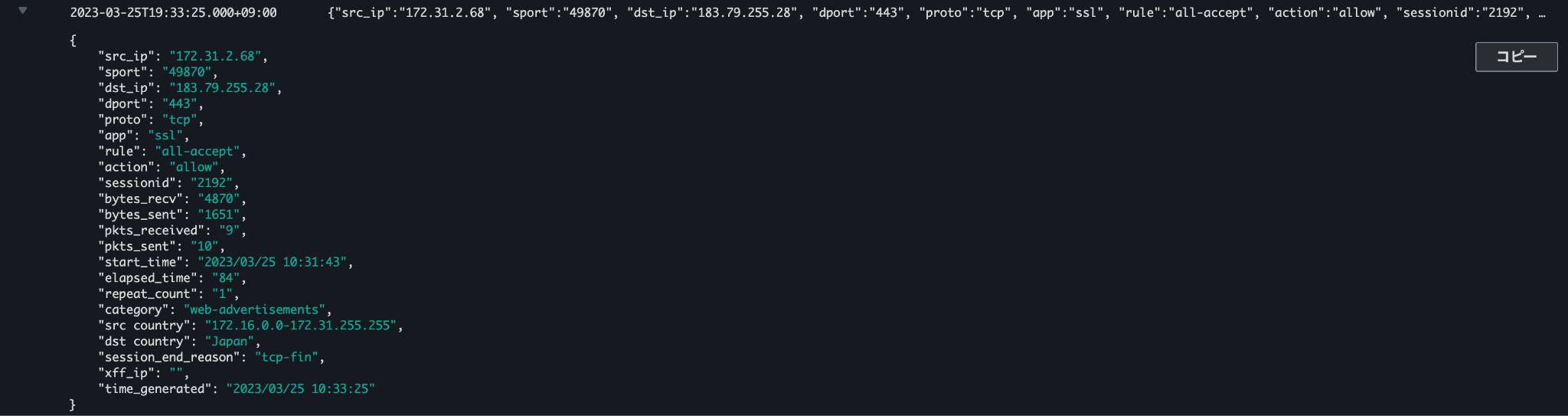

[トラフィックログ]

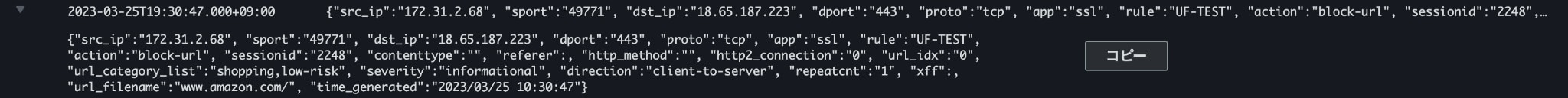

[URL フィルタリングログ]

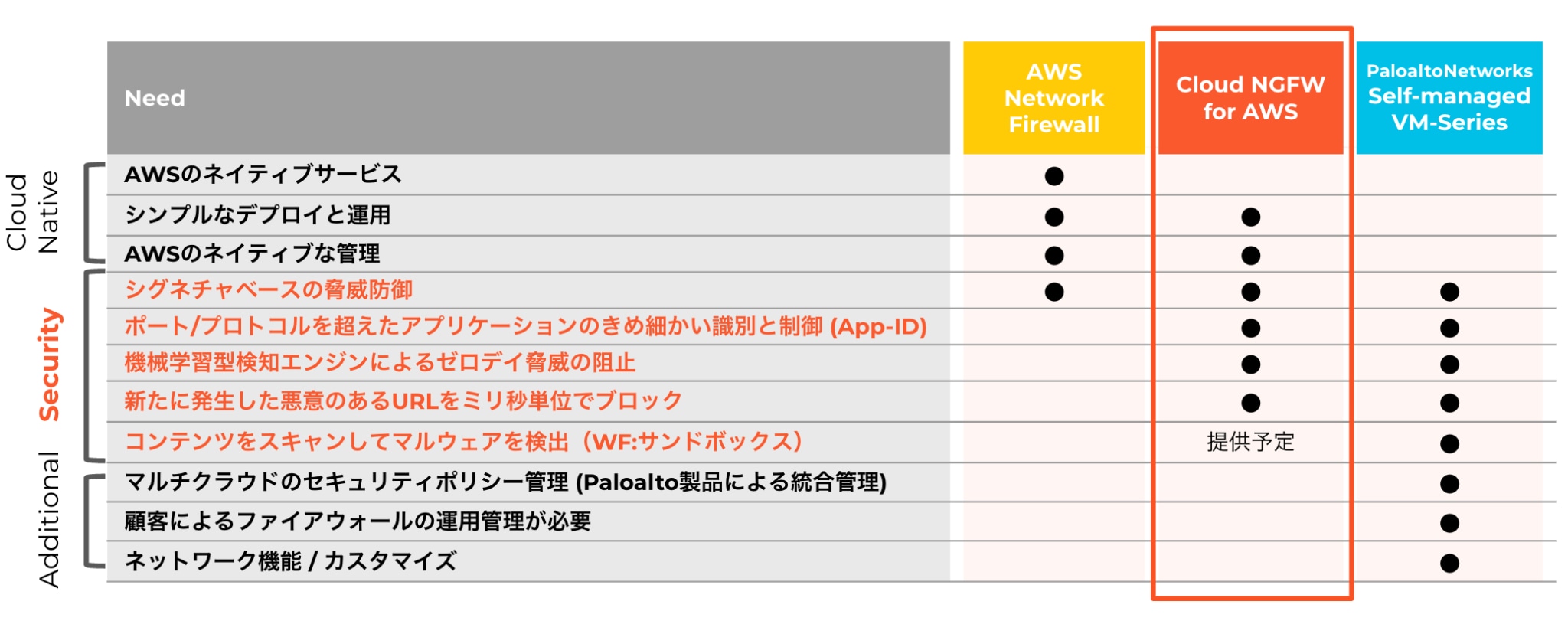

Cloud NGFW とほかのファイアウォール機能との比較

AWS Network Firewall も Cloud NGFW もどちらも AWS 上でデプロイできて運用がシンプルです。Cloud NGFW であれば、このシンプルさに加え、上の表の Security の項目の各機能が提供され、さらにセキュリティを強化できます。

なお、マルチクラウドの管理ニーズをお持ちの場合は、VM-Seriesが選択肢になるでしょう。自社のニーズに合わせた最適なソリューションを探してください。

おわりに

AWS 向けに設計された Cloud NGFW では、パロアルトネットワークスの高度なセキュリティを AWS のネイティブ サービスと同じくらい簡単に導入できます。デプロイ、ソフトウェア メンテナンス、拡張などの運用をパロアルトネットワークスが一括で行うフルマネージド サービスなので、VM-Series と比べ、運用管理にかかる時間や手間も削減でき、従量制課金で利用できます。

また本サービスは、Cloud NGFW for AWS がサポートするすべての AWS リージョンで利用でき、15 日間無料で試用できます。この機会にぜひパロアルトネットワークスが提供するクラウド ネイティブ サービスを体験してみてください。

サービスレベルアグリーメントはこちらから確認できます。