This post is also available in: English (英語) 简体中文 (簡体中国語) 繁體中文 (繁体中国語) 한국어 (韓国語)

クラウド アプリケーションは現代のエンタープライズの原動力です。とは言っても、AI主導の開発に後押しされた今日のアプリケーション経済は、後から振り返ってみれば幕開けに過ぎなかったと思えるでしょう。McKinsey Global Instituteによると、2030年にはAIによって世界の経済生産高は13兆ドル上乗せされ、その大部分がアプリケーション経済から得られると考えられています[1]。

しかしアプリケーションには常にリスクがあります。アプリケーションが複数のソフトウェア パッケージを複雑に組み合わせて構築されていることを考えれば当然です。しかも、そのパッケージは複数のデリバリー パイプラインにわたって組み立てられており、これもリスク源になります。コードの設定ミス、セキュアでないAPI、パッチが適用されていない脆弱性、露出したシークレットと、きりがありません。さらに、コードに潜む各リスクはクラウドに入ると急激に増大し、セキュリティ チームは絶えずランタイム パッチでの対応に追われることになります。このようなアプローチには拡張性がありません。ハッカーは新たな脆弱性をその発表から15分以内に悪用できることを考えてみればなおさらです[2]。

クラウド ネイティブ アプリケーションが主流となるデジタル時代において組織に必要なのは、コードからクラウドまでをカバーするインテリジェントなアプローチであり、これを開発、運用、セキュリティの各チームにとって信頼できる唯一のアプリケーション リスク情報源として機能させることです。Gartnerはこの課題の核心を突いてこう述べています。「ソフトウェア サプライ チェーンを保護するのはとてつもなく複雑です。ソフトウェア サプライ チェーンは1つの組織の枠を越えて広がっているためで、ベンダー、パートナー、オープンソース エコシステムのネットワークにまたがっています」[3]

この複雑さに正面から取り組むことを目標に、最新のDarwinリリースでは、Prisma CloudはCNAPPを次の段階に進める大きな進化を遂げ、独自の方法でアプリケーション ライフサイクルをコードからクラウドまで包括的に保護します。

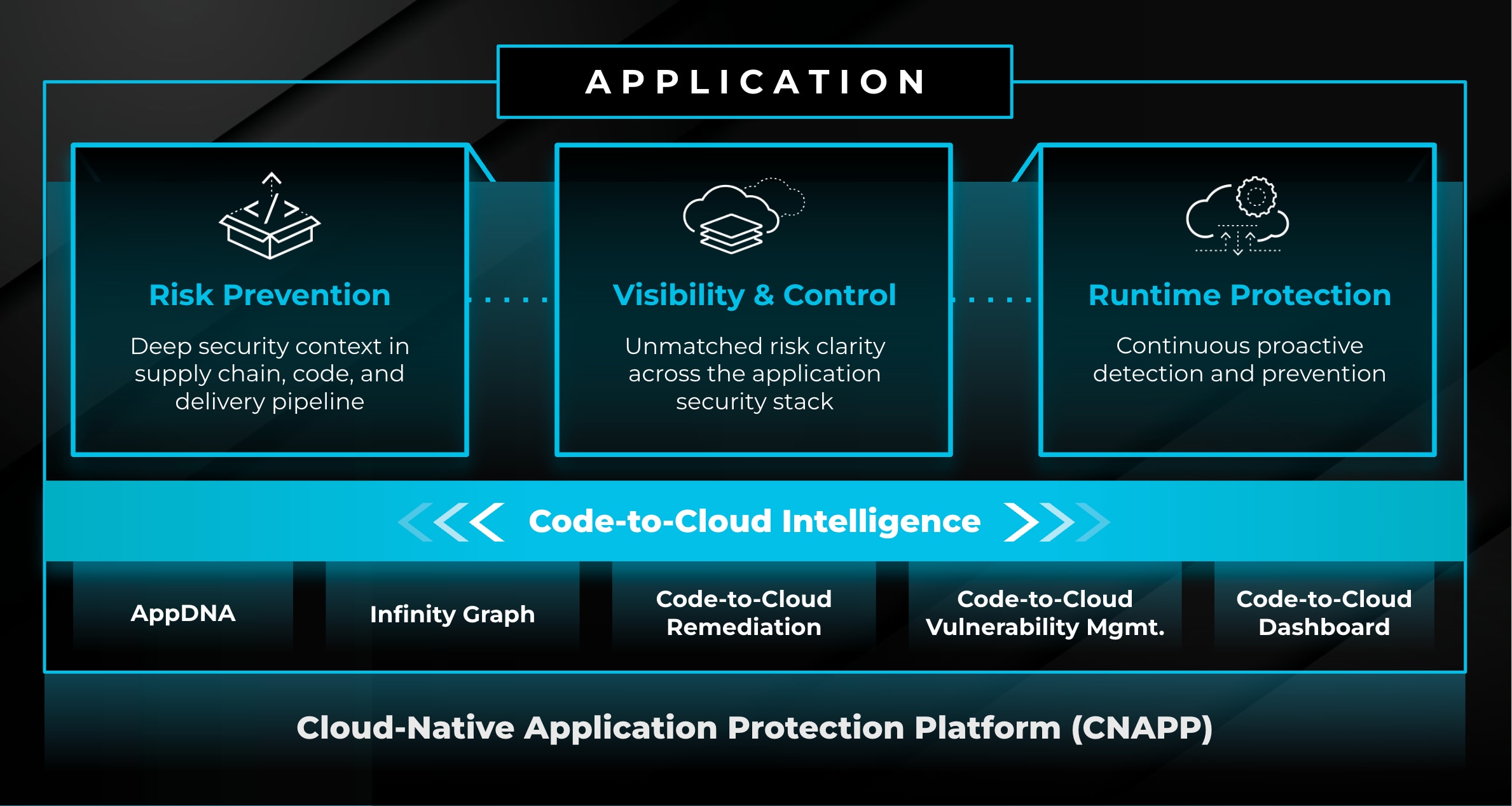

CNAPPに対するインテリジェントなアプローチを採用

多くのベンダーが提供する断片的なソリューションは、アプリケーション ライフサイクルの一部分にしか対応していません。これに対し、Prisma Cloudはそのプラットフォーム アプローチで一線を画します。Prisma Cloudは、アプリケーションがコードとして始まってからクラウド上のアクティブな実行環境に導入されるまでアプリケーションを保護し、その環境内のすべてのステップでリスクの特定、関連付け、および修正を実施します。

しかし、Prisma Cloudの革新性はコードからクラウドまでのインテリジェンスにあります。Darwinリリースで導入されたコードからクラウドまでのインテリジェンスは、パターン、挙動、異常を、コード、クラウド インフラストラクチャ、クラウド ランタイム全体にわたって詳細に調べます。またセキュリティ問題を特定するだけではありません。問題があればコードに戻って原因を突き止めるので、リスクの発生源で効果的に修復できます。アプリケーションの構築、導入へと進むに従って問題が増加するのを防ぐうえで、何を修正すべきかが正確にわかる詳しいコンテキストを開発者に届けることができます。

さらに、コードからクラウドまでのインテリジェンスは単なるアドオンではなく、Prisma Cloudのファブリックに組み込まれています。

コードからクラウドまで(Code to Cloud™)のインテリジェンスの能力を活用

Prisma Cloudの発売以来、パロアルトネットワークスは絶えずイノベーションの先陣を切ってきました。本日、このDarwinリリースにより、弊社はさらにレベルを高めて、業界初のイノベーションを4つ提供します。これらのイノベーションは互いに連携して機能し、組織のリスク防止と侵害阻止への取り組みにおいて大幅な簡素化に貢献します。

AppDNAによるアプリケーションのコンテキストに沿った理解をはじめ、Infinity Graphによる複雑なリスクの発見から、コードからクラウドまでの修復機能によるリスクの簡単な修正と再発防止まで、チームは比類のないインテリジェンスを利用できます。また開発者環境から得られた知見が本番環境のアプリケーションに関連付けられることで、かつてなく効果的となったセキュリティが実現します。

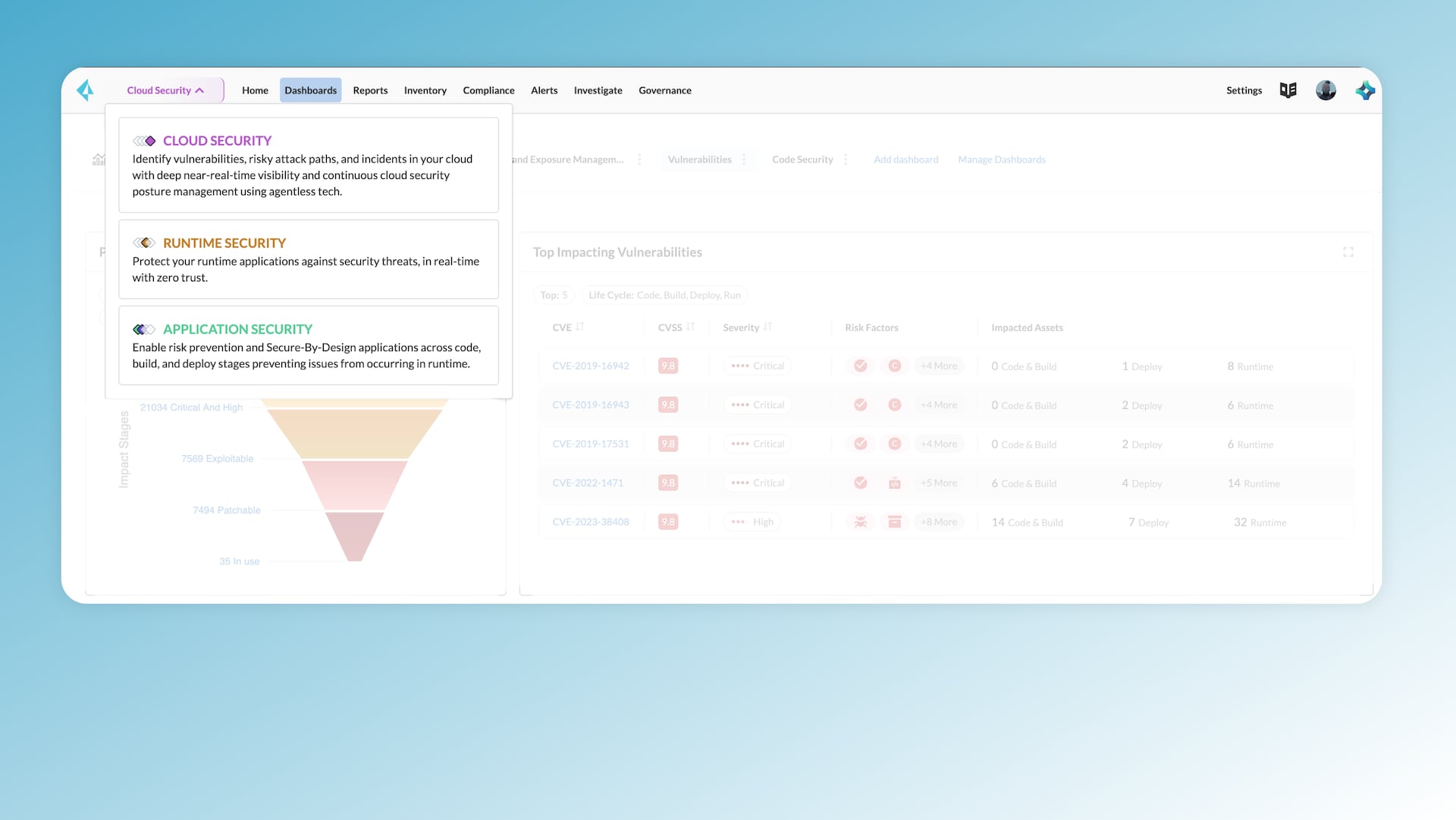

インテリジェンスを直感的なユーザー エクスペリエンスで提供

ほとんどのセキュリティ チームは、さまざまなUIを切り替えてツールをつなぎ合わせながら、協力してクラウド リスクの軽減を図ることがいかに不毛かを知っています。Prisma CloudのDarwinリリースはこのような分断を解決し、部門横断チーム間での迅速・効果的なコラボレーションを可能にします。ユーザー エクスペリエンスを徹底的に簡素化することで、DevOps、AppSec、CloudSecのいずれのユーザーであっても、シンプルなドロップダウン メニューからロール固有のダッシュボードにアクセスできるようになります。さらに、各インターフェイスはシームレスに切り替わるため、ロール間でのコミュニケーションが最大限に促進されます。

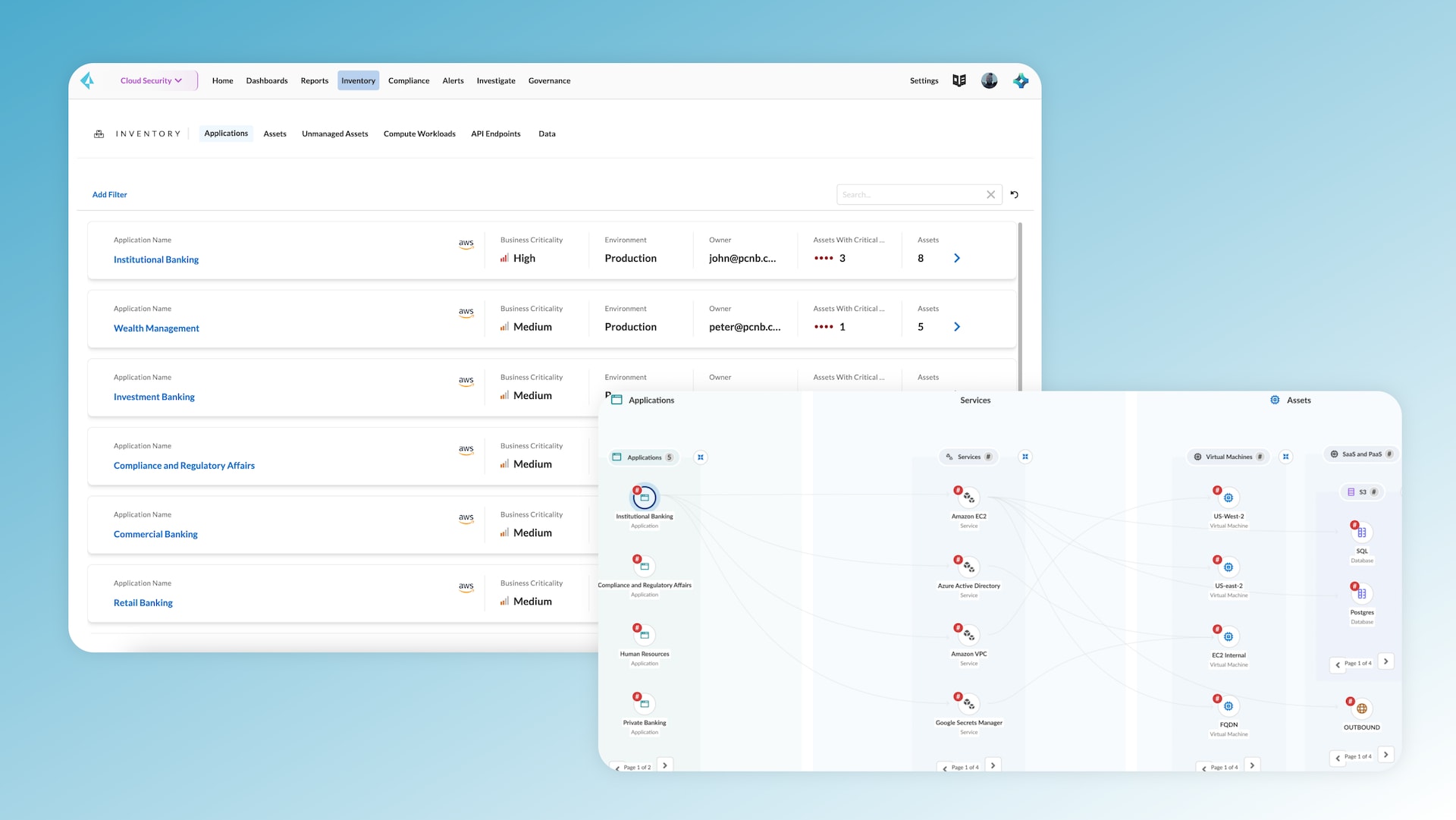

AppDNA: アプリケーションに対する豊富な知見によって決め手となる対応を実施

クラウド セキュリティ ツールは従来、ワークロードに主眼を置いてきたため、ユーザーには本当に関心があるもの、すなわちアプリケーションについて断片的なコンテキストしか提供されませんでした。これに対してAppDNAは、インベントリを構成してアプリケーション中心の直感的なビューを構築し、クラウド アプリとそのDNAをすべて1か所にまとめて表示することで、可視性を最新化しました。表示対象となるのは、クラウド サービス、インフラストラクチャ資産、コンピューティング ワークロード、APIエンドポイント、アプリケーションを構成するデータとコードで、そこにクラウドとビジネスのコンテキストを追加することで、全体像が完成します。

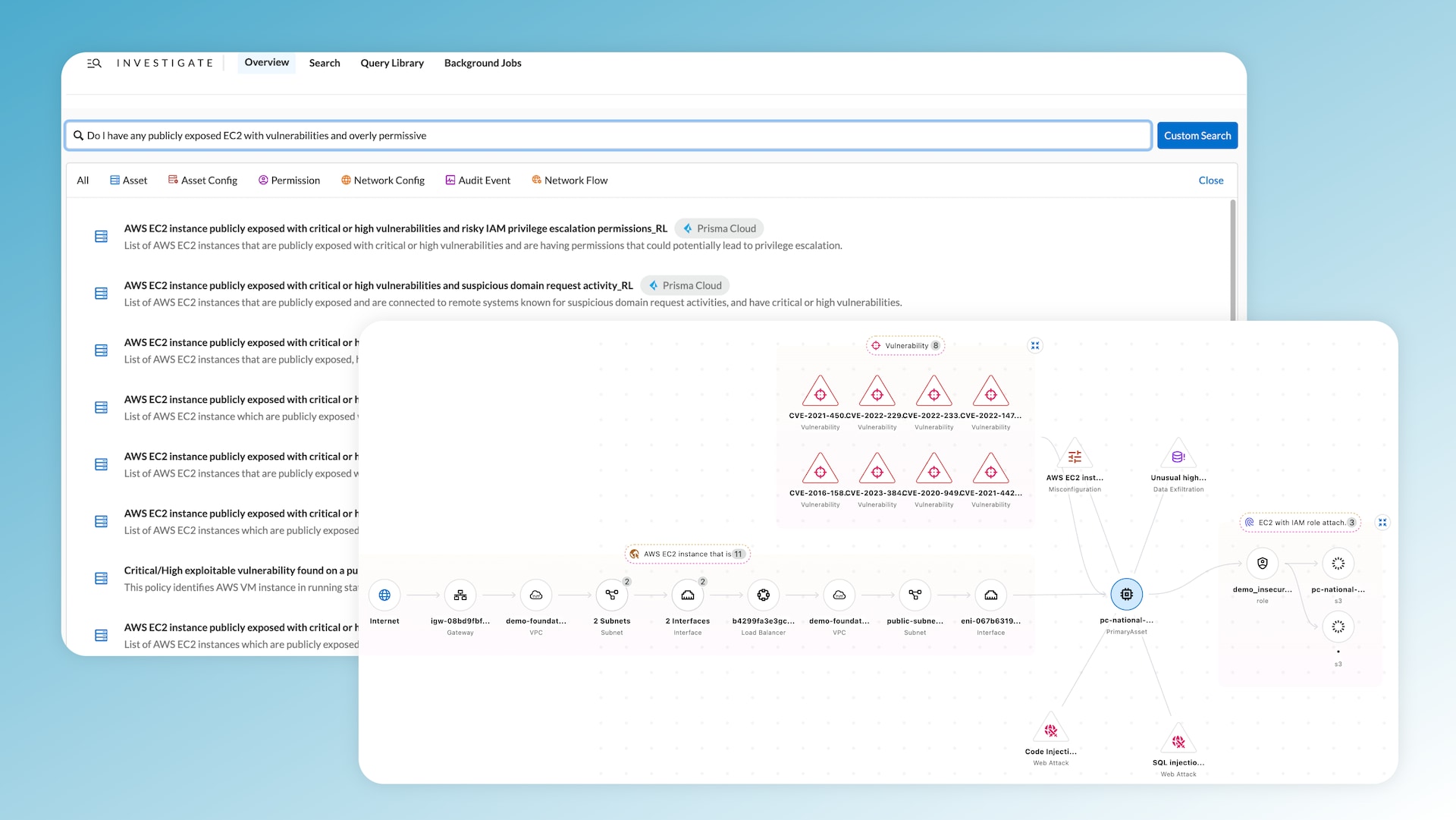

Infinity Graph: コードからクラウドまであらゆる角度から考察

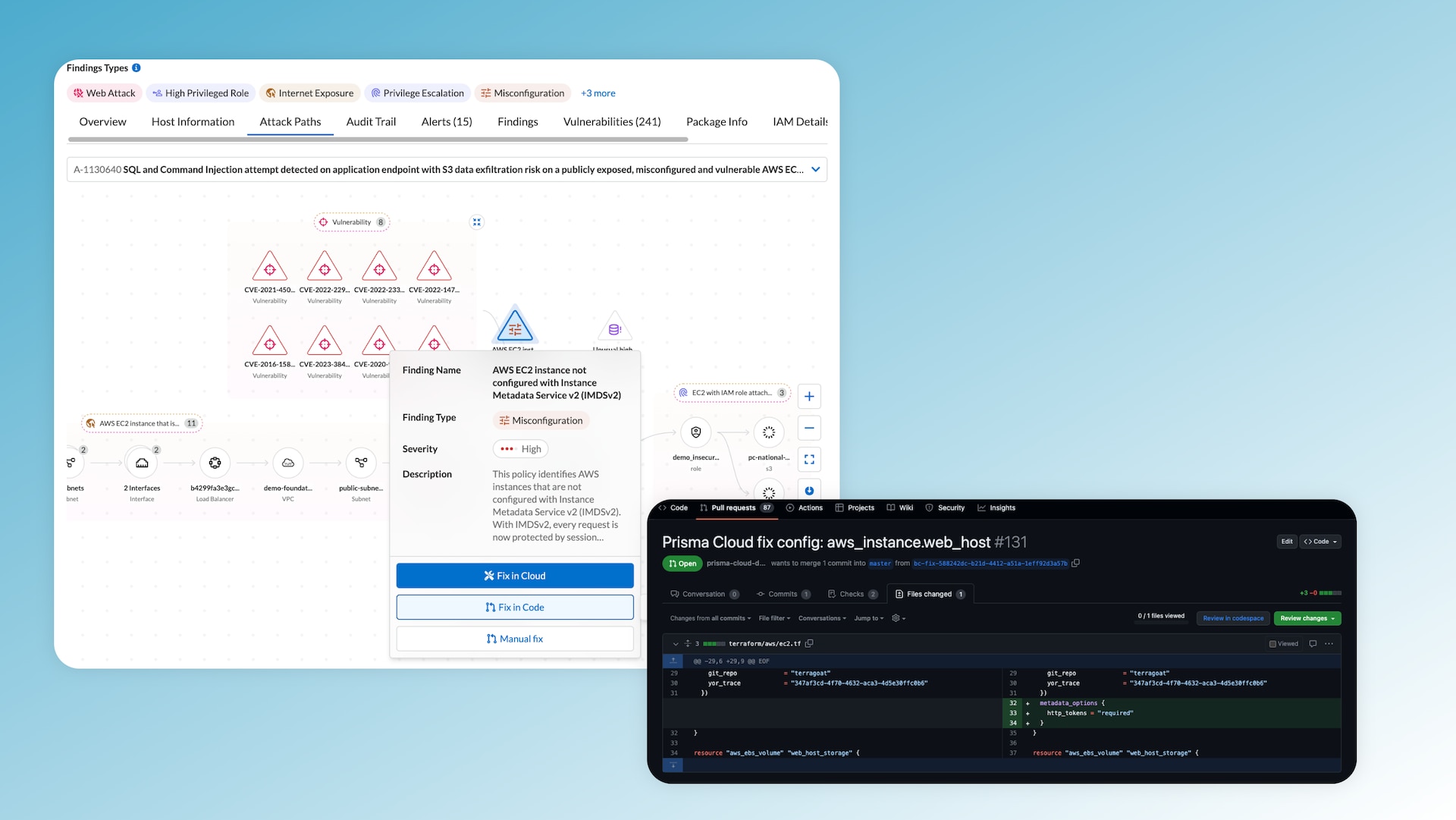

実際に重大なのはどのリスクでしょうか。Infinity Graphを使えば、詳細なコンテキストによってリスクを簡単に把握できます。設定ミス、脆弱性、パイプラインのリスク、エクスポージャ、IDとシークレット、機密データなどにわたってセキュリティ スタックを相関させることで、侵害につながる可能性がある攻撃経路を把握できます。想定される問題を示すだけにとどまらず、アクティブな攻撃試行がオーバーレイとして表示され、実際に発生している事象と、保護対策が施されているかどうかが示されます。Infinity Graphは非常にインタラクティブであり、あなたの質問に応じてコードからクラウドまで問題の調査を実行します。また、簡単にフォレンジックを実行して、サプライ チェーンからランタイムまでガードレールを構築できます。

コードからクラウドまでの修復機能: すばやく対象を絞り込んですぐにクラウドで修正し、コードで完全に修正

チケットをオープンして修復を行うのはきわめて非効率であるにもかかわらず、今なお最も一般的な問題解決方法です。Prisma Cloudでは、リスクをクラウド内で速やかに修正した後、開発者に対してプル リクエストを作成してソースで問題に対処し、再発を防止できます。コードからクラウドまでのインテリジェンスでは、リスクをその発生源に遡って追跡するので、全チームがタイムリーで効果的なリスク管理を達成するためのロードマップが明確にわかります。

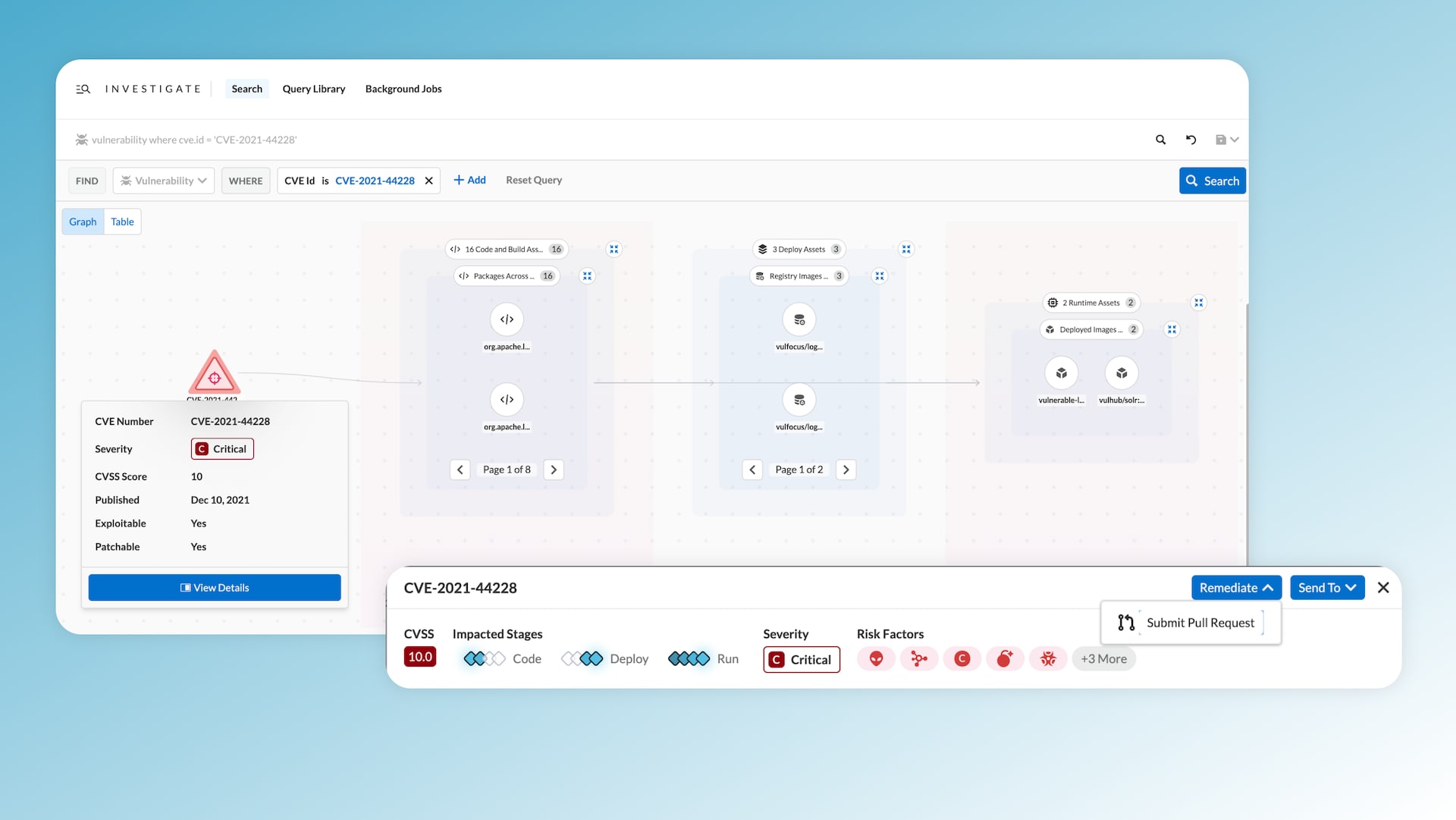

コードからクラウドまでの脆弱性管理: 数ヶ月ではなく数分で修正

誰も脆弱性から免れることはできませんが、タイムリーに解決することは別問題です。しかし、現在のアプローチでは依然として脆弱性へのパッチ適用に平均で数ヶ月(https://www.verizon.com/business/resources/reports/dbir)を要しているのが現状で[4]、 その主な原因はコンテキストの欠如とレガシー ワークフローです。コードからクラウドまでのインテリジェンスでは、全方位を可視化し、脆弱性をソースまで追跡して原因を突き止め、ベース イメージまたはコード リポジトリを簡単に修正することが可能であり、その後のパイプライン プッシュではセキュア バイ デザインを徹底できます。

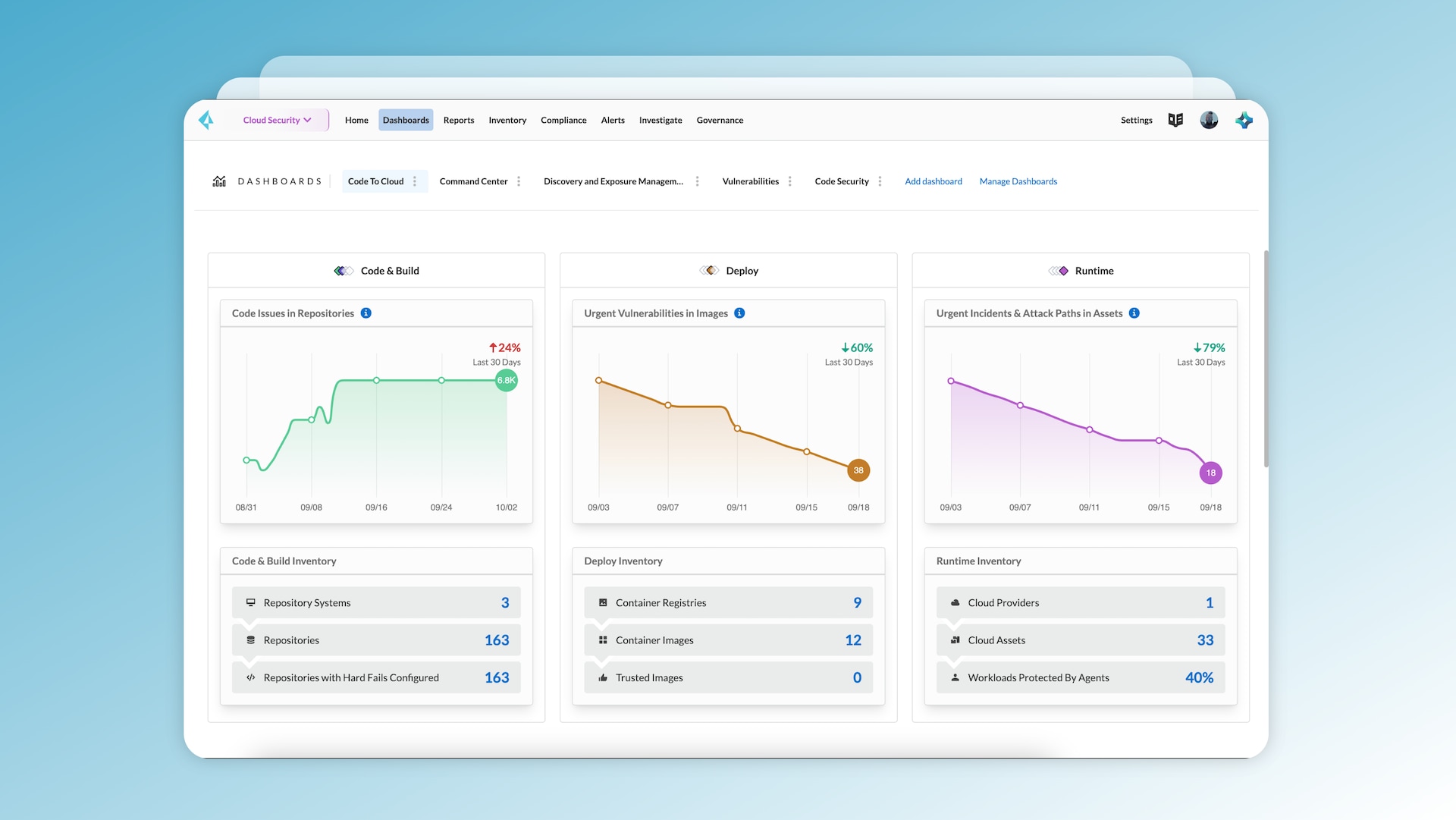

コードからクラウドのダッシュボード

リーダーや役員へのレポートを簡素化します。コードからクラウドのダッシュボードでは、サプライ チェーンに至るまで、アプリケーション ライフサイクル全体にわたる可視化・制御を実現します。また、このメインダッシュボードは単なるモニタリング機能だけでなく、優れた分析機能を備えており、これによってソフトウェア開発サイクルのあらゆる段階について詳細な知見が得られ、効率的な意思決定とレポートに役立てることができます。

クラウド ディスカバリ&エクスポージャ管理(CDEM)

クラウド ディスカバリ&エクスポージャ管理(CDEM)は、クラウド環境を「外から内」の視点で見る機能を活かしてセキュリティ チームの能力を強化し、クラウド環境に潜む不明および未管理のインターネット エクスポージャ リスクを発見、評価、緩和できます。セキュリティ エクスポージャの80%がクラウドでホストされた資産で見つかっていることを考えると[5]、すべてのリソースをカバーする可視性が不可欠です。不正な資産のハイライトをはじめ、包括的なリスク管理の展開や、未管理資産をPrisma Cloudに簡単にオンボーディングできるようにすることで、組織がこれまで未管理だったリスクからクラウド インフラストラクチャを保護するのを支援します。

唯一の包括的なソリューション

CNAPPは、その名のとおりプラットフォームです。この点を覚えておいてください。CNAPPソリューションの提供を謳うベンダーは多数あれども、そのほとんどはアプリケーション ライフサイクルを部分ごとに切り離して保護するだけです。これに対し、Prisma Cloudが提供するのは包括的なソリューションであり、コードからクラウドまでのライフサイクル全体の保護です。この包括的なアプローチには、開発者、運用チーム、セキュリティ チームにとって、運用上多大なメリットがあります。そして最も重要なのは、このアプローチが、脅威の発生場所に関係なく組織を脅威から確実に保護できるところです。

Prisma Cloudはこれまで常にイノベーションと卓越性への取り組みを示してきました。そのシンプルで直感的なアプローチは、画期的な機能と組み合わさって、Prisma Cloudを定番のソリューションとして確立しています。部分的なソリューションがあふれる市場において、Prisma Cloudはコードからクラウドまでのインテリジェンスを提供可能な唯一のベンダーとして頭角を現しています。

Prisma CloudのDarwinリリースでクラウド インフラストラクチャの保護がどのように容易になるのか、こちらのビデオをご覧ください。

改善への取り組み

パロアルトネットワークスは、アプリケーション開発者にもセキュリティ専門家にも喜んでいただける、世界トップクラスのエクスペリエンスをユーザーに提供できるよう努めています。これは弊社の実績で証明されています。そして、数々の受賞歴や業界での評価を別にしても、ユーザーから寄せられたフィードバック(防御した侵害や、多数のユーザーが感じた安心感の事例)こそが、弊社の卓越性への取り組みを明確に示しています。

ウェビナー

重大なアプリケーション リスクに優先順位を付け、わずか数分以内にソースを修正する方法に関心をお持ちの場合は、現在開催中のバーチャル イベント「Ignite 23 Japan」にご参加ください。

Ignite 23 Japan 内にある「一段と強力になったCNAPP:根本的に新しいクラウドセキュリティアプローチ」というセッションをご視聴いただくと、Prisma Cloudの最新のイノベーションと、アプリケーション ライフサイクル保護を効率化する方法をお確かめいただけます。今すぐお申し込みください。

また、クラス最高のコードからクラウドまでカバーするセキュリティのテスト ドライブの機会もご用意しています。お見逃しないよう、ぜひPrisma Cloudの30日間の無料トライアルをご利用ください。

参考資料

- “AI in Government: Capturing the Potential Value | McKinsey.” www.mckinsey.com, www.mckinsey.com/industries/public-sector/our-insights/the-potential-value-of-ai-and-how-governments-could-look-to-capture-it.

- “2023 Unit 42 Attack Surface Threat Report.” n.d. Palo Alto Networks. Accessed September 24, 2023. https://www.paloaltonetworks.com/resources/research/2023-unit-42-attack-surface-threat-report.

- 2023. Gartner.com. 2023. https://www.gartner.com/doc/reprints?id=1-2CKBS610&ct=230213&st=sb.

- “2023 Data Breach Investigations Report.” n.d. Verizon Business. https://www.verizon.com/business/resources/reports/dbir.

- “2023 Unit 42 Attack Surface Threat Report.” n.d. Palo Alto Networks. Accessed September 24, 2023. https://www.paloaltonetworks.com/resources/research/2023-unit-42-attack-surface-threat-report.