This post is also available in: English (英語)

Cortex Xpanseの最新の取り組み

2021年末、米国国土安全保障省サイバーセキュリティ・インフラセキュリティ庁(DHS/CISA)が拘束力のある運用指令22-01 (BOD 22-01)を発令し、攻撃者に悪用されたとCISAが判断した、既知の悪用された脆弱性(KEV)のリストを公開しました。Cortex Xpanseを利用すると、最新のイシューカタログ「Software Potentially Impacted by CISA Known Exploited Vulnerabilities (BOD 22-01)」によって、影響を受ける可能性があるサービスを特定し、追加調査やパッチの適用、利用の中止を行えます。

本稿作成時点で、BOD 22-01に伴うCISAの既知の悪用された脆弱性カタログには504種類の共通脆弱性識別子(CVE)が含まれます。この脆弱性は少なくとも225種類の製品とサービスに影響し、その約56%は公共インターネットに接続されています。CISAは新たなCVEをカタログに追加しており、脆弱性の数は着実に増加し続けています。

CISAの既知の悪用された脆弱性(KEV)カタログに対応したXpanseのイシューポリシー

(更新日時: 2022年03月17日)

このセクションでは、KEVカタログの脆弱性が含まれる可能性がある製品とサービスを列挙した、Xpanseのイシューポリシーの一覧をご紹介します。今後もリサーチチームと開発チームが製品に検出機能を追加するごとに、このリストは更新されます。

Expanderは何らかのエージェントやセンサーをインストールすることなく、公共のインターネットに接続されているシステムを表示できます。以下に示したシステムの中には、バージョン情報を公開しないか、お客様のネットワーク設定によって公開を禁止されるシステムも存在します。Expanderはバージョン情報やその他のメタデータの取得または導出を試みますが、不可能なケースも存在します。

一部のデバイス/アプリケーションについてはほぼ確実に判別できるため、そこからKEVカタログの特定のCVEに対応した脆弱性が存在することを推定可能です。以下のサービスの安全でないバージョンがこのカテゴリに含まれ、Cortex Xpanseのイシューポリシーとして自動的に有効化されています。

- Apache Web Server

- Atlassian Confluence Server

- Atlassian Crowd Server

- Cisco Small Business RVシリーズルーター

- Citrix Application Delivery Controller

- Drupal Web Server

- Exim Mail Transfer Agent

- Microsoft Exchange Server

- Mikrotikルーター

- MobileIron Sentry

- SolarWinds Orion Platform

- SolarWinds Serv-U

- Telerik Web UI

- Zoho ManageEngine ServiceDesk Plus

他のデバイス/アプリケーションについては、このレベルの可視性が得られません。それでもXpanseはインターネット接続されたアクティブなサービスの存在を検出できます。こうしたアプリケーションにもイシューポリシーを用意しており、[Policies]タブから有効化できます。必要に応じて[On]とすることを強くおすすめします。

- Accellion FTA

- Adobe ColdFusion

- Adobe Commerce

- Apache Log4j*

- Apache Solr

- Cisco 適応型セキュリティアプライアンス

- Cisco Firepowerデバイス

- Cisco HyperFlex

- Cisco IOS

- Cisco IOS XE

- Cisco IOS XR

- Cisco Unified IP Phones

- Citrix Workspace

- DrayTek Vigorルーター

- Elastic Kibana User Interface

- F5 Advanced Web Application Firewall

- F5 BIG-IP Access Policy Manager

- F5 BIG-IP TMUI

- Fortinet FortiOS

- IBM Websphere Application Server

- Kaseya VSA

- Liferay Portal

- MongoDB Mongo-Express

- Microsoft OWA Server

- Nagios XI

- NetGear ProSafe

- Netis Router

- October CMS

- Oracle WebLogic Server

- PAN-OSデバイス

- Pulse Secure Pulse Connect Secure VPN

- RDP Server

- Roundcube Webmail

- SaltStack Server

- SAP NetWeaver Application Server

- SharePoint Server

- SonicWall Email Security

- SonicWall Secure Mobile Access VPN

- Symantec Messaging Gateway

- Synacor Zimbra Collaboration Suite

- vBulletin Web Server

- VMware ESXi

- VMware vCenter

- VMware Workspace ONE Access Server

- VMware Workspace One Administrative Configurator

- Zabbix IT Monitoring Software

- Zoho ManageEngine ADSelfService Plus

- Zoho ManageEngine Desktop Central

この基本リストを利用することで、インターネット接続されているアクティブなサービスを迅速に特定できます。また、監査表をエクスポートしてパッチの適用を行うことも可能です。Cortex XSOARのお客様については、Xpanse統合が外から内の視点で外部公開されているソフトウェアを自動チェックします。そして場合によっては検出されたバージョンを記録し、他のアクションを準備します。

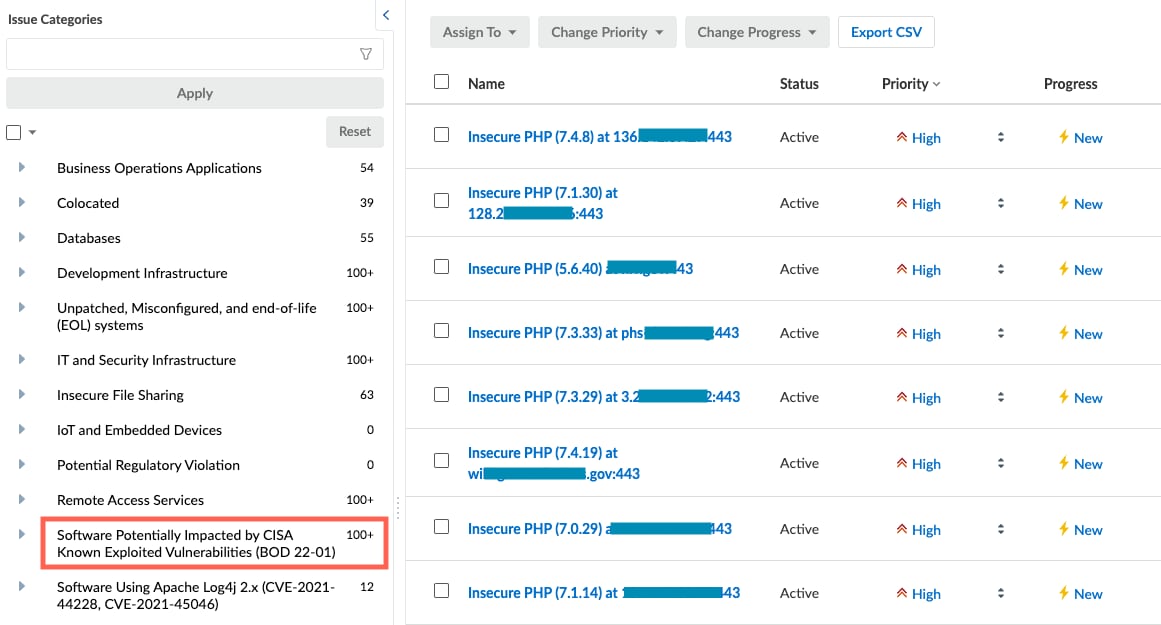

Expander上でKEV脆弱性を確認するには、イシューモジュールを利用

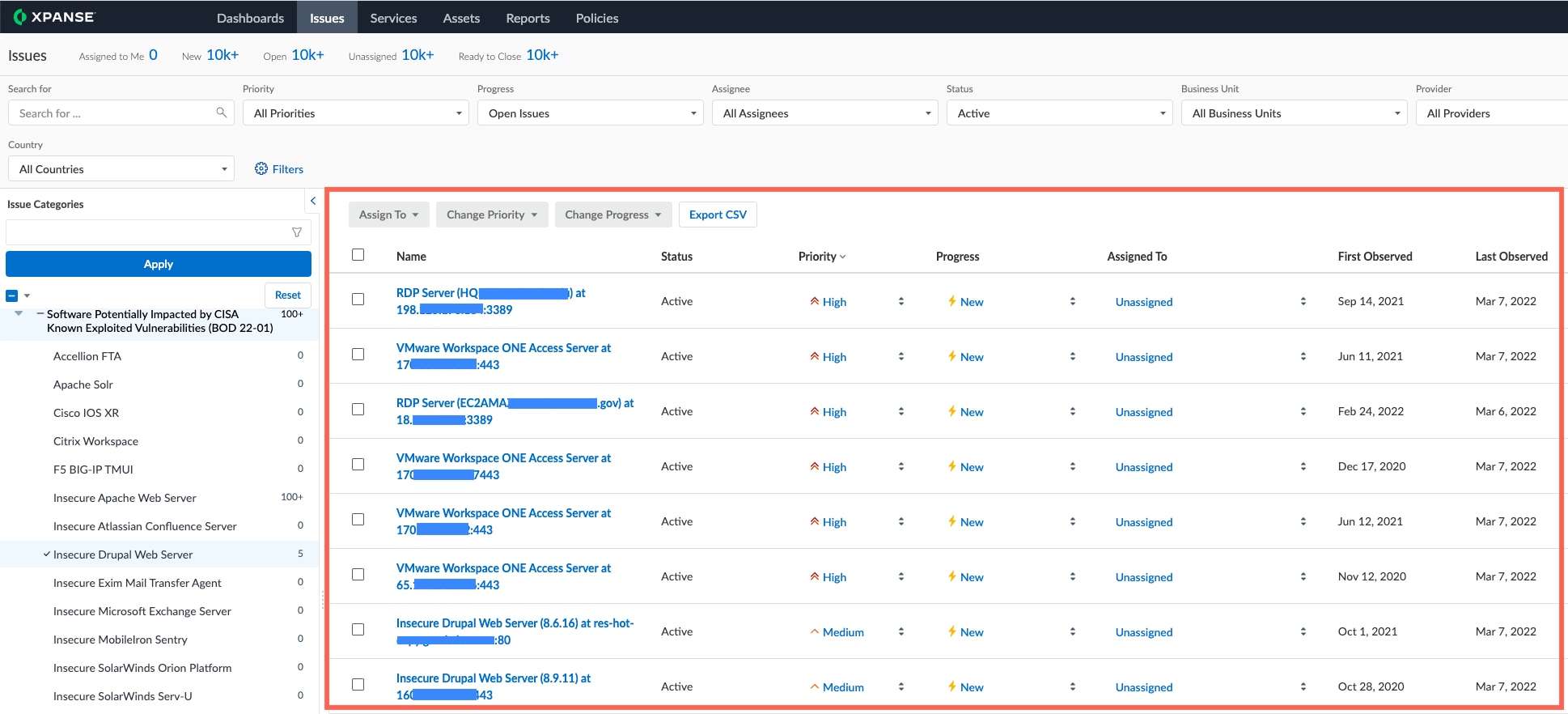

Xpanseはイシュータイプをカテゴリまたはテーマとしてグループ化することで、閲覧とフィルタリングを容易にします。弊社で「Software Potentially Impacted by CISA Known Exploited Vulnerabilities (BOD 22-01) 」という名称のイシューカテゴリを新規に作成しています。このカテゴリには、KEVカタログのCVEに影響を受けるおそれがあるソフトウェアに対応した既存のポリシーがすべて含まれます。 このセクションでは、KEVの影響を受けるおそれがある資産の一覧を確認する際の操作を、順を追って説明します。

確認したい個別のイシューを探すには、下図のリスト[1]をスクロールします。または、イシューの名称を検索バー[2]に入力して、下に表示されるリストからイシューを選択し[Apply]をクリックします。

個別のイシューを選択すると、Xpanseの累積データが画面中央のリストに表示されます。

[Export CSV]ボタンをクリックすると、このリストをCSV形式(.csv)のファイルでエクスポートできます。

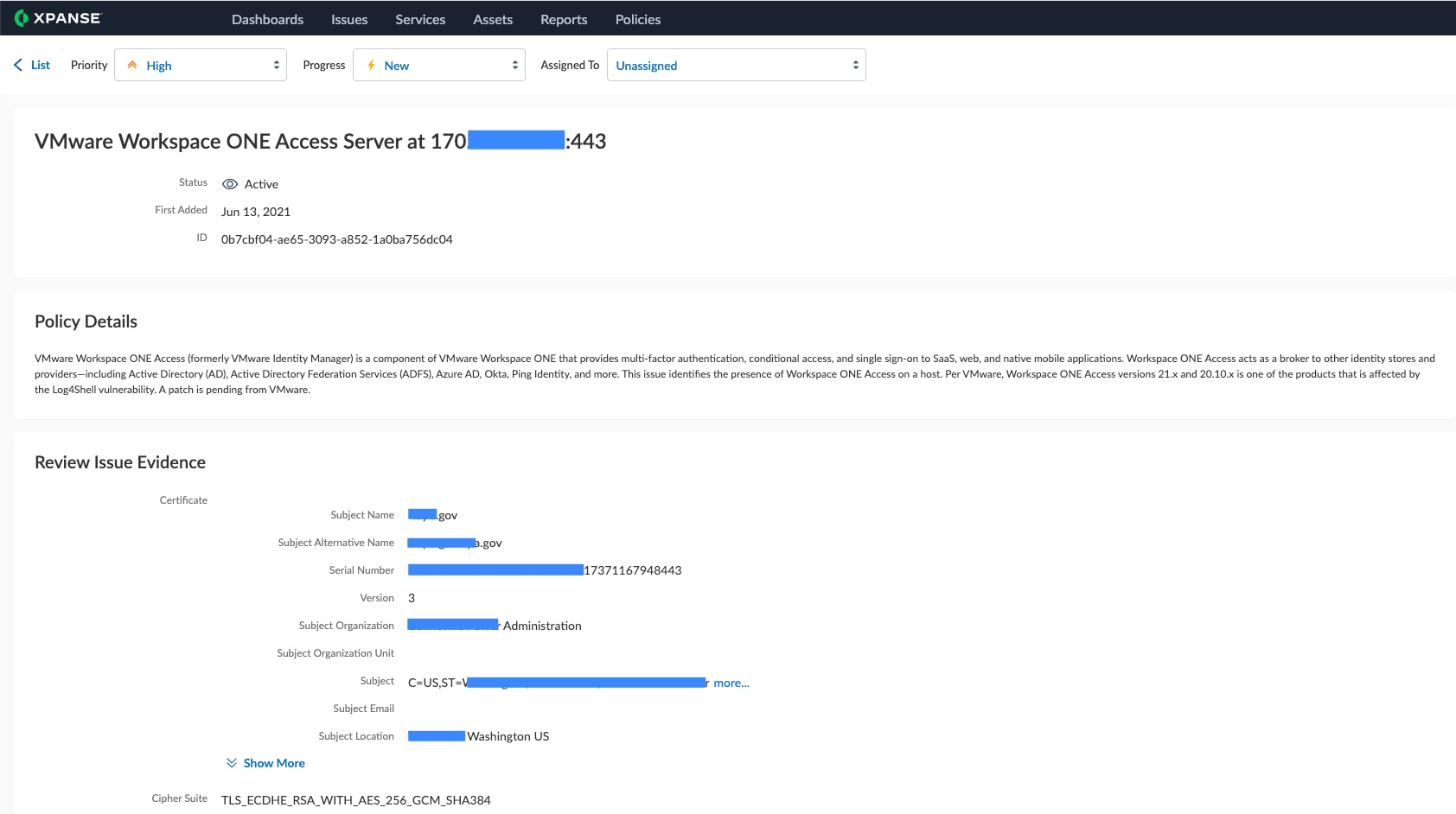

リストに含まれる個別のイシューを詳しく確認するには、リスト上のイシューをクリックしてください。

すると、イシュー詳細画面が開きます。この画面には、特定の脆弱性に関する情報、Xpanseの判定理由に関する情報、ネットワーク上の発見場所、および監視に関連したIP範囲、証明書、ドメインが表示されます。

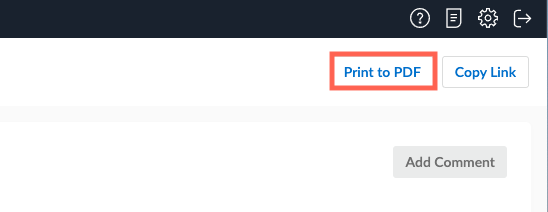

選択したイシューに関する共有可能な詳細レポートを作成するには、[Print PDF]ボタンをクリックしてください。

Expander上のイシューに関する情報がすべて含まれる、詳細なイシューの要約がpdf形式で作成されます。

![確認したい個別のイシューを探すには、下図のリスト[1]をスクロールする](https://www.paloaltonetworks.com/blog/wp-content/uploads/2022/03/Xpanse-CISA-Blog-screenshot2.png)

![イシューの名称を検索バー[2]に入力して、下に表示されるリストからイシューを選択し[Apply]をクリックすることも可能](https://www.paloaltonetworks.com/blog/wp-content/uploads/2022/03/Xpanse-CISA-Blog-screenshot3.png)

![[Export CSV]ボタンをハイライト表示したスクリーンショット。このボタンをクリックすると、このリストをCSV形式(.csv)のファイルでエクスポートできる](https://www.paloaltonetworks.com/blog/wp-content/uploads/2022/03/Xpanse-CISA-Blog-screenshot5.png)